Seznam důležitých kybernetických hrozeb a událostí za období 8. – 23. 11. 2021.

Název: Výzkumné oddělení NCC Group vydalo doporučení, jak vyjednávat o výkupném v případě ransomware útoku

Technologie: –

Důležitost: Střední

CVE: –

Popis: NCC provedlo analýzu zhruba 700 ransomware útoků, kde bylo nutné přistoupit na platbu výkupného. V analýze jsou dostupné informace o ekonomice těchto útoků a základní doporučení postupu (např. změna komunikační platformy, ekonomická příprava, určení vyjednavače, kdy s vyjednáváním začít apod.).

Doporučení: Podrobně projít analýzu a připravit jednoduchý interní plán pro řešení takové situace

Název: Chyba v Intel processorech umožňuje čtení zašifrovaných dokumentů

Technologie: Intel Pentium, Celeron, Atom CPUs

Důležitost: Vysoká (7.1)

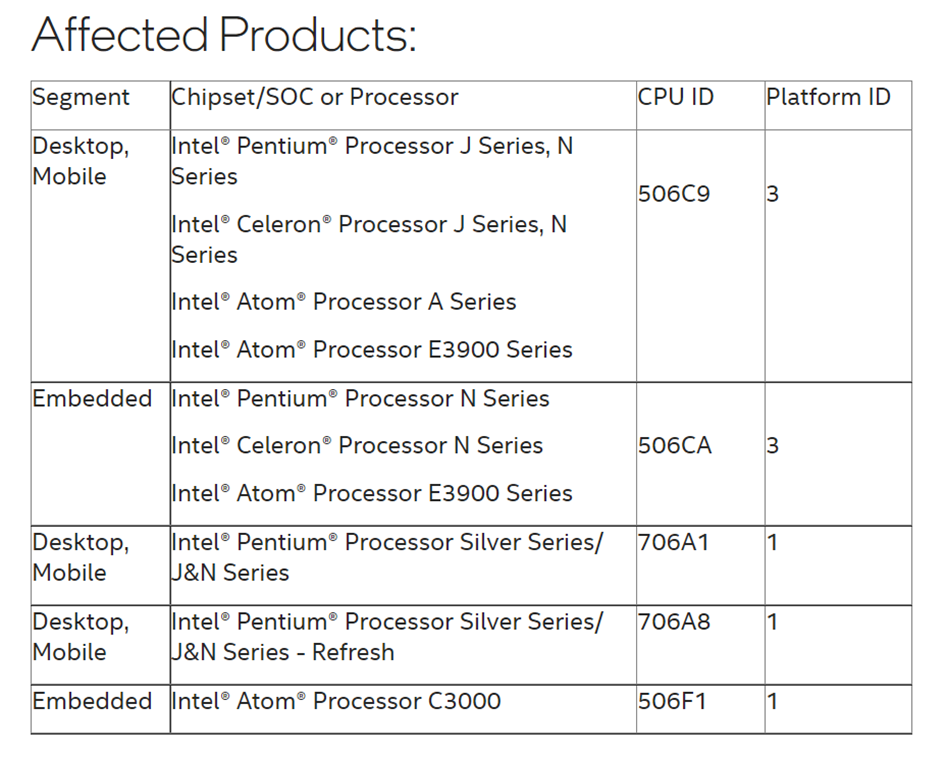

CVE: CVE-2021-0146

Popis: Dotčené procesory je možné přepnout do debug nebo test módu, ve kterém umožní mimo jiné přístup ke klíčům, což může vést k eskalaci oprávnění, neoprávněnému přístupu k chráněným datům apod. Týká se těchto CPU:

Doporučení: Vytipovat zařízení s dotčenými procesory (počítače, disková pole, …); zjistit, jestli výrobce vydal update BIOSu; aktualizovat

Zdroje: https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00528.html, https://threatpost.com/intel-processor-bug-encryption-keys/176355/

Název: Exchange Server RCE zranitelnost pod aktivním útokem

Technologie: MS Exchange 2016, 2019

Důležitost: Kritická (8.8)

CVE: CVE-2021-42321

Popis: Zranitelnost spočívá v chybě zpracování command-let argumentů (PowerShell) v oblasti automatizačních skriptů. Útočník musí být autentizovaný, ale vlastní útok není složitý. Útok je možné provést na on-premise servery, včetně serverů v hybridním módu. Zranitelnost je momentálně pod aktivním útokem.

Doporučení: Instalace update v mimořádném termínu

Zdroje: https://techcommunity.microsoft.com/t5/exchange-team-blog/released-november-2021-exchange-server-security-updates/ba-p/2933169, https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-42321

Název: Zranitelnost MS Excel umožňuje obejít zabezpečení a spustit škodlivý kód

Technologie: MS Excel 2013, 2016, 2019, 365, LTSC

Důležitost: Vysoká (7.8)

CVE: CVE-2021-42292

Popis: Zranitelnost umožňuje spuštění škodlivého kódu z připraveného XLS souboru. Excel by se měl zeptat, jestli má kód spustit, ale tento prompt lze v některých případech obejít. Zranitelnost je v současné době pod aktivním útokem.

Doporučení: Urychlená instalace update

Zdroje: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-42292

Název: Chyba zabezpečení RDP protokolu

Technologie: RDP na Win 7 – 11, Win Server 2008 – 2019

Důležitost: Střední (4.4)

CVE: CVE-2021-38631, 41371

Popis: Zranitelnosti nejsou zatím pod aktivním útokem, ale byly výzkumným týmem zveřejněny před vydáním updatu. Zranitelnost umožňuje útočníkovi přístup k RDP heslům v systému.

Doporučení: Aktualizace v mimořádném termínu

Zdroje: https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-38631, https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-41371